谁可豁免?ASRC解析声名狼藉的Shellshock

- +1 你赞过了

【天极网企业频道】2014年4月份爆出了一个OpenSSL的漏洞─Heartbleed,这个漏洞的威胁性在于只要启动了OpenSSL中Heartbeat这个提高联机效率的扩充程 序,就有机会遭到程序自动重复猜测,以获取内存中的机敏信息,由于许多Unix-like的服务器都存在这个问题,因此它算是一个范围相当大的信息安全问题。而在2014年9月被发现的Shellshock漏洞,比起Heartbleed是更加严重的!这个漏洞其实已经存在相当久时间,许多Unix-like的服务器普遍存在这个漏洞,或许,早有人在此漏洞揭露前即已长期利用!

漏洞原理

为什么会存在这样子的漏洞呢?原因在于其实bash可视为一种手稿语言(Script Language),可以描述简单的语言与计算机沟通,不经编译(compile)即可直接执行并看见结果,因此它也可以定义出新的指令功能,比方:

n ok() { echo ‘ASRC is good!’; }

如此定义后,输入「ok」,即会立即显示「ASRC is good!」的结果。但这个「ok」指令在另一个新开的bash环境就不再可以被执行,比方再次输入一个「bash」指令,接着再输入「ok」,则不会再出现「ASRC is good!」的结果。如果再新的bash也希望还能保留「ok」这个指令,那需要以「export -f ok」将「ok」导出到bash的执行环境。导出后,您可以「env」指令来查看目前bash执行的环境变量,会再最底下看见刚刚「export」的结果。

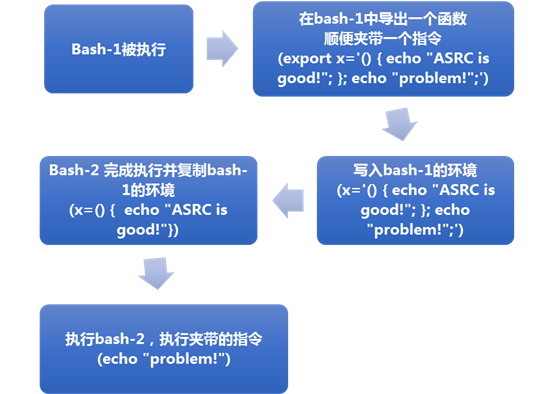

bash在初始化环境变量时,会扫瞄环境变量中是否有函数定义,它只要看见「() {」开头的字符串就会认定它是函式。这边存在一个Bug,就是环境变量若已存在一组「() { :;};」函数定义,并于其后接上指令时,再开一个新的bash初始化环境变量时,它会顺便执行上一层环境变量中,函数定义外面的指令。利用这个原理,您就可以在新的bash执行环境被执行前,预先注入一个你想执行的指令,比方:

n export x='() { echo "ASRC is good!"; }; echo "problem!";'

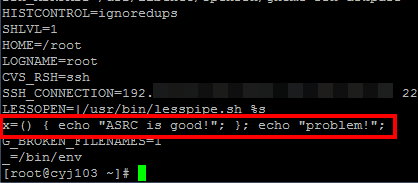

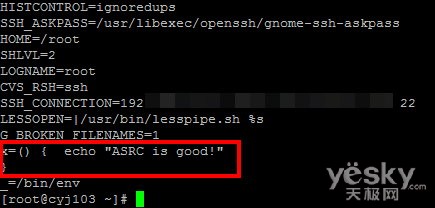

导出后,以「env」指令来查看目前bash执行的环境变量,会看见「x='() { echo "ASRC is good!"; }; echo "problem!";'」存在环境变量中。

此时再输入一次「bash」开一个新的bash环境,则「echo "problem!"」就会被顺便执行起来,然后再以「env」查看新的bash环境,只会存在「x=() { echo "ASRC is good!"}」。

我们用下面这个简单的流程来说明这情况:

根据这个原理,我们可以利用「() { :;};」这个神奇字符串,再搭配bash -c这个指令强迫开启一个新的bash,就可以顺便执行神奇字符串后的指令,比方:

n env x='() { :;}; echo problem!' bash -c 'echo test'

如果您在您的Unix-like系统执行上述指令,看见了「problem!」,则表示您的系统存在了Shellshock的问题,在执行bash –c时,「echo problem!」指令已经顺便被执行。

攻击方法

这个漏洞乍看之下,似乎仅影响登录本机的用户,可通过此漏洞绕过受限的shell功能;事实上,这个漏洞的影响层面十分广泛,凡是存在此漏洞的服务器所使用的程序语言、对外网络服务,只要服务或撰写的程序语言有呼叫bash指令,就有机会被利用。此漏洞爆发之初,最先大范围受害的为Web服务,若您为系统管理员,建议您可以检查各种对外服务的log文档,并搜寻其中是否存在「() { :;};」这个神奇字符串,或许您可在其中看到不少的攻击尝试。

邮件服务器亦存在被攻击的危险,qmail邮件服务器即为一例。只要假装对其发送邮件,并在输入发件人信息时,刻意输入「mail from:<() { :; };」,其后即可接上任何的攻击指令,比方常见用以建立后门的「nc」指令;并可通过「;」串接多个指令,要求受攻击的邮件服务器先下载一个复杂的Perl程序后,再执行它!

如何防范

多数知名的Unix-like操作系统 (CentOS、Debian、Fedora、Ubuntu、Gentoo在漏洞爆发前的版本) 都已经有针对此漏洞释出修补程序,建议您应尽速更新修补此漏洞。

若您的系统在更新修补前,已经存在这个漏洞,在您更新修补后,应详查各种log、暂存档及自动、定时服务的配置文件…等,确认系统未遭到任何非预期的植入或改写。除了自行架设的Unix-like系统外,容易被忽略的是外购的现成网络服务设备,比方各种Router与NAS,它们的操作系统所使用的Shell很可能也是bash,并且其上所提供的服务也受此漏洞影响,建议您务必尽速与这些设备的开发商寻求合宜的修补程序。

※关于ASRC垃圾信息研究中心:

ASRC亚太垃圾信息研究中心(Asia Spam-message Research Center),长期与Softnext守内安合作,致力于全球垃圾信息特征发展的研究,并运用相关数据统计、调查、趋势分析、学术研究、跨业交流、研讨活动..等方式,促成产官学界共同致力于净化因特网的电子邮件使用环境。

※关于Softnext 守内安:

将近四成福布斯十佳CEO企业选择的邮件安全管理应用——Softnext守内安凭借在网络内容安全应用领域十多年的深入钻研,致力于邮件安全以及网络内容的风险管控,提供面向市场、面向客户的最新威胁防御的网络安全产品,秉承“服务•品质•值得信赖”的全新品牌理念;在FROST & SULLIVAN(全球知名市调公司)大中华区调研中,成为连续五年复合业绩成长率第一名的质优企业。

作为邮件风险管理和信息安全内控管理服务的专业研发厂商,Softnext守内安立于本土,深入的本土化耕耘,相继获颁【2013中国软件和信息技术服务业 最有价值品牌】和【品牌建设卓越团奖队】,邮件安全三剑客连续三年蝉联【上海市优秀软件产品奖】,并获得Frost & Sullivan授予【年度邮件内容安全服务提供商】的殊荣,并在品牌建设上,屡获软件和信息技术服务业【最有价值品牌奖】。

了解更多内容安全信息,欢迎关注Softnext守内安官方微信: 更可洽+86-21-51036007,或登录Softnext守内安官网//www.softnext.com.cn/ 。

更可洽+86-21-51036007,或登录Softnext守内安官网//www.softnext.com.cn/ 。

最新资讯

新品评测

X

X

微博认证登录

微博认证登录

QQ账号登录

QQ账号登录

微信账号登录

微信账号登录